Что этот девайс, из себя представлят - это устройство, которое выклчает питание по таймеру и дает возможностьуправлять розеткой с расстояния. Можно сказать, что уже есть умные розетки, котороми можно управлять даже с телефона, но я не ищу легких путей. Нужно все испытать.

Задумка алгоритма

Устройство должно состоять из двух частей: 1-передатчик и 2-приемник. Данные по радиоканалу должны передаваться зашифрованными и если были записанными, то не могли быть многократно воспроизведены.

Передатчик

Состоит из двух тактовых кнопок и одного выклюателя, питается от 3-х батареек АА. Имеет один семисегментный индикатор, который показывает какую команду нужно передать. 1ая кнопка переключает последовательно доступные команды, 2ая кнопка осуществляет передачу. Расшифровка значения показания индикатора:

| Символ | Команда |

|---|---|

|

включить питание на приемнике немедленно |

|

сбросить таймер в 0 у текущего режима |

|

включить питание и установить таймер на 10 минут(отключить питание по достижении значения) |

|

включить питание и установить таймер на 20 минут(отключить питание по достижении значения) |

|

включить питание и установить таймер на 30 минут(отключить питание по достижении значения) |

|

включить питание и установить таймер на 40 минут(отключить питание по достижении значения) |

|

включить питание и установить таймер на 50 минут(отключить питание по достижении значения) |

|

включить питание и установить таймер на 60 минут(отключить питание по достижении значения) |

|

включить питание и установить таймер на 70 минут(отключить питание по достижении значения) |

|

включить питание и установить таймер на 80 минут(отключить питание по достижении значения) |

|

включить питание и установить таймер на 90 минут(отключить питание по достижении значения) |

|

отключить питание немедленно |

При нажатии на творую кнопку, команда шифруется и отправляется на приемник.

Приемник

Устройство, принимающее команду, расшифровывающее ее. Выполняет команду и немедленно ее выполняет, тюе разрывает сеть 220 Вольт или наоборот коммутирует, или включает таймер и разрывает питание по таймеру. Приемник запитывается от сети 220 Вольт.

Алгоритм передатчика

Для передачи данных по воздуху используются FS1000A и XY-MK-5V, набор 433 МГц про который упоминается в предыдущей статье. А так же используется аналогичная библиотека ManchesterRF.c, но с изменениями для ATMega8, интервалы длинного и коротких периодов.

Как распознается принятая информация на основе короткого и длинного периода описывалось здесь

Вот код передатчика: исходный код

За один сеанс передаи передается 12 байт. Стурктура массива следующая:

- 0-й байт - открытый ключ A(Alise) по алгоритму Диффи-Хелмана.

- 1-й байт - индекс, с котрого в массиве наинаются полезные данные(их 4 байт)

- ...

- N-й полезный байт - секртеный идентификатор устройства

- N+1й полезный байт - команда

- N+2й полезный байт - младший байт счетчика сессии

- N+3й полезный байт - старший байт счетчика сессии

- ...

Публичный ключ от Боба (B) забит прямо в код передатчика, т.к. передающее устройство работает только в одну сторону

void sendMode(uint8_t command){

ClearMessage(message, MESSAGE_LEN);

SipherArray(message, MESSAGE_LEN, command);

ManchesterRF_transmitArray(MESSAGE_LEN, message);

if (!sesIdent) {

ClearMessage(message, MESSAGE_LEN);

SipherArray(message, MESSAGE_LEN, RESET_SESSION);

ManchesterRF_transmitArray(MESSAGE_LEN, message);

}

}Если идентификатор сессии равен 0, то приемнику посылается команда RESET_SESSION, что заставлеят приемник сброситься, подать питание. При включении передатчика посылается команда RESET_SESSION, поэтому, если приемник не реагирует, то можно просто включить и выключить передатчик.

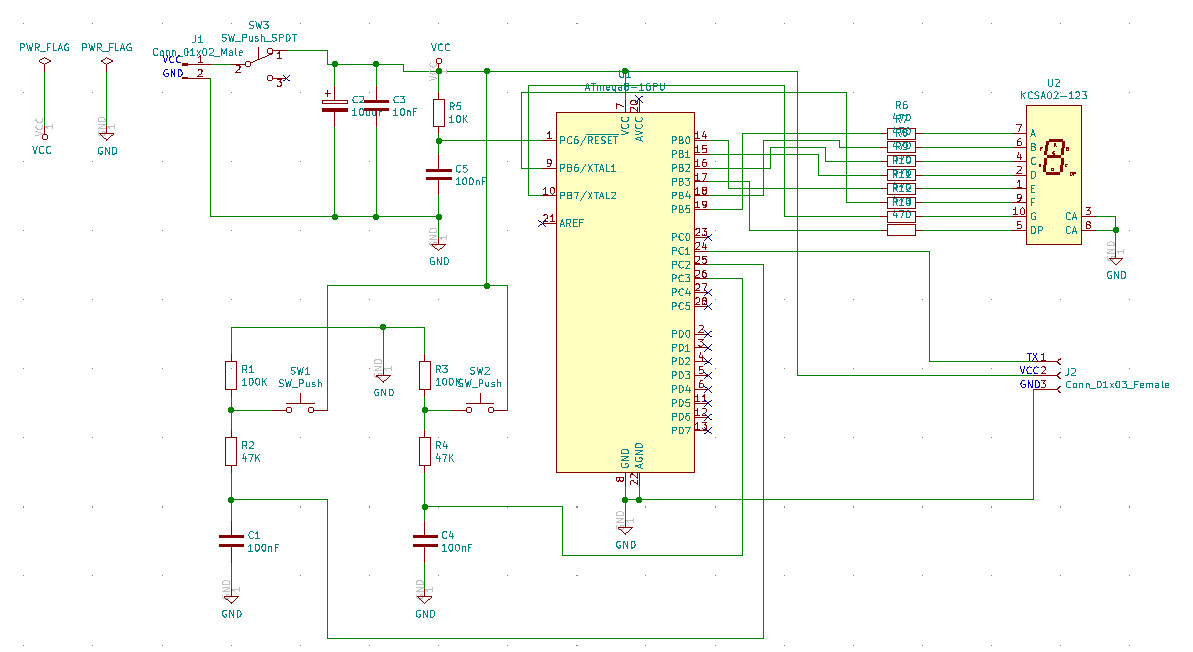

Схема передатчика получилась весьма простая и в проекте находится в папке KiCad.

С передатчиком все достаточно просто получилось.

Алгоритм приемника

А вот с приемником получились проблемы... Которые нужно учитывать...

]]>